Fla. Hombre Acusado de Intercambio de SIM es Sospechoso Clave en Grupos de Hackers Oktapus, Araña Dispersa

En enero. El 9 de septiembre de 2024, las autoridades estadounidenses arrestaron a un hombre de Florida de 19 años acusado de fraude electrónico, robo de identidad agravado y conspiración con otros para usar el intercambio de SIM para robar criptomonedas. Fuentes cercanas a la investigación le dicen a KrebsOnSecurity que el acusado era un miembro clave de un grupo criminal de piratería al que se culpaba de una serie de intrusiones cibernéticas en las principales empresas de tecnología de EE.UU. durante el verano de 2022.

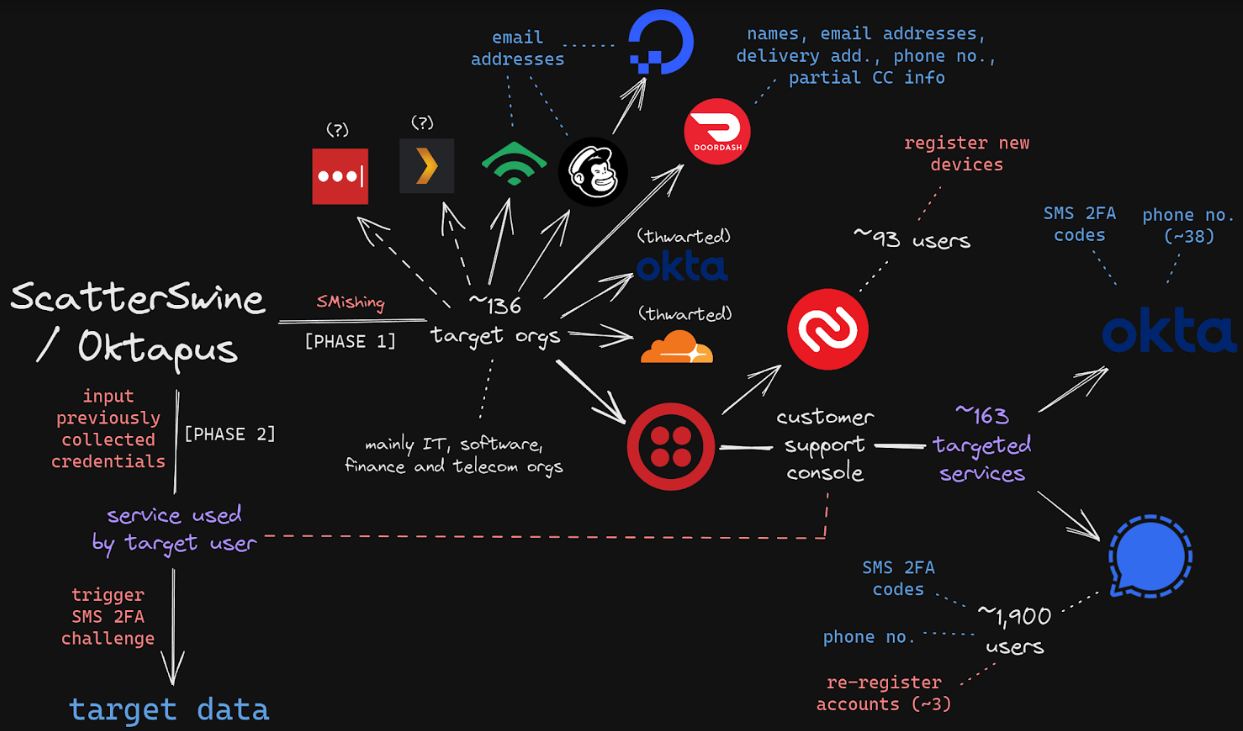

Un gráfico que muestra cómo 0ktapus aprovechó a una víctima para atacar a otra. Crédito de la imagen: Amitai Cohen de Wiz.

Fiscales diga Noah Michael Urbano de Palm Coast, Florida., robó al menos 8 800,000 de al menos cinco víctimas entre agosto de 2022 y marzo de 2023. En cada ataque, las víctimas vieron comprometidas sus cuentas de correo electrónico y financieras después de sufrir un intercambio de SIM no autorizado, en el que los atacantes transfirieron el número de teléfono móvil de cada víctima a un nuevo dispositivo que controlaban.

El gobierno dice que Urban se hacía llamar con los alias "Sosa"y"Rey Bob, "entre otros. Múltiples fuentes confiables le dijeron a KrebsOnSecurity que Sosa/ King Bob era un miembro central de un grupo de piratería detrás de la violación de 2022 en Twilio, una empresa que brinda servicios para realizar y recibir mensajes de texto y llamadas telefónicas. Twilio divulgado en agosto. 2022 que una intrusión había expuesto un "número limitado" de cuentas de clientes de Twilio a través de un sofisticado ataque de ingeniería social diseñado para robar las credenciales de los empleados.

Poco después de esa divulgación, la firma de seguridad Grupo-IB publicó un informe vincular a los atacantes detrás de la intrusión de Twilio con brechas separadas en más de 130 organizaciones, incluidas LastPass, DoorDash, Mailchimp, y Plex. Varias empresas de seguridad pronto le asignaron al grupo de piratería el apodo "Araña Dispersa.”

Group-IB apodó a la pandilla con un nombre diferente — 0ktapus - lo cual fue un guiño a cómo el grupo criminal suplantaba credenciales a los empleados. Las misivas pedían a los usuarios que hicieran clic en un enlace e iniciaran sesión en una página de phishing que imitaba la de su empleador. Okta página de autenticación. A los que enviaron credenciales se les pidió que proporcionaran la contraseña de un solo uso necesaria para la autenticación multifactor.

Una foto de reserva de Noah Michael Urban publicada por el Alguacil del Condado de Volusia.

0ktapus usaba dominios recién registrados que a menudo incluían el nombre de la empresa objetivo y enviaba mensajes de texto instando a los empleados a hacer clic en los enlaces a estos dominios para ver información sobre un cambio pendiente en su horario de trabajo. Los sitios de phishing utilizaron un bot de mensajes instantáneos de Telegram para reenviar las credenciales enviadas en tiempo real, lo que permitió a los atacantes usar el nombre de usuario, la contraseña y el código de un solo uso falsificados para iniciar sesión como ese empleado en el sitio web del empleador real.

0ktapus a menudo aprovechó la información o el acceso obtenido en una violación para perpetrar otra. Según lo documentado por Group-IB, el grupo cambió su acceso a Twilio para atacar al menos a 163 de sus clientes. Entre ellos se encontraba la aplicación de mensajería cifrada Señal, que dijo la violación podría haber permitido a los atacantes volver a registrar el número de teléfono en otro dispositivo para unos 1.900 usuarios.

El 28 de julio y nuevamente el 28 de agosto. el 7 de septiembre, varios empleados de la empresa de entrega de correo electrónico Mailchimp proporcionaron sus credenciales de acceso remoto a este grupo de phishing. Según un Ago. 12 publicación de blog, los atacantes utilizaron su acceso a las cuentas de los empleados de Mailchimp para robar datos de 214 clientes involucrados en criptomonedas y finanzas.

El 25 de agosto de 2022, el servicio de administrador de contraseñas LastPass reveló una violación en la que los atacantes robaron parte del código fuente y la información técnica patentada de LastPass, y semanas después LastPass dijo que una investigación reveló que no se accedió a los datos de los clientes ni a las bóvedas de contraseñas.

Sin embargo, el 30 de noviembre de 2022, LastPass reveló una violación mucho más grave que, según la compañía, aprovechó los datos robados en la violación de agosto. LastPass dijo que piratas informáticos criminales habían robado copias encriptadas de algunas bóvedas de contraseñas, así como otra información personal.

En febrero de 2023, LastPass reveló que la intrusión implicaba un ataque dirigido altamente complejo contra un ingeniero de DevOps que era uno de los cuatro únicos empleados de LastPass con acceso a la bóveda corporativa. En ese incidente, los atacantes explotaron una vulnerabilidad de seguridad en un servidor multimedia Plex que el empleado estaba ejecutando en su red doméstica y lograron instalar software malicioso que robó contraseñas y otras credenciales de autenticación. La vulnerabilidad explotada por los intrusos se corrigió en 2020, pero el empleado nunca actualizó su software Plex.

Da la casualidad de que Plex anunció su propia violación de datos un día antes de que LastPass revelara su intrusión inicial de agosto. El 24 de agosto de 2022, el equipo de seguridad de Plex instó a los usuarios a restablecer sus contraseñas, diciendo que un intruso había accedido a los correos electrónicos, nombres de usuario y contraseñas cifradas de los clientes.

LOS GRIALES DEL REY BOB

El Departamento de Justicia dice que Urban se hacía llamar por los apodos "Sosa,” “Elías, "y"Rey Bob."Una revisión de miles de mensajes que estos usuarios publicaron en varios foros públicos y servidores de Discord durante los últimos dos años muestra que la persona detrás de estas identidades se centró principalmente en dos cosas: intercambio de SIM e intercambio de grabaciones de música rap robadas e inéditas de artistas de grabación populares.

De hecho, esos mensajes muestran que Sosa/ King Bob estaba obsesionado con encontrar nuevos "griales, "el término de jerga utilizado en algunos canales de discusión sobre delitos cibernéticos para describir grabaciones de artistas populares que nunca se han lanzado oficialmente. Es lógico pensar que King Bob estaba intercambiando SIM con personas importantes de la industria de la música para obtener estos archivos, aunque hay poco que respalde esta conclusión a partir de los registros públicos de chat disponibles.

"Tengo la mayor cantidad de música en el com", se jactó King Bob en un servidor de Discord en noviembre de 2022. "Tengo miles de griales.”

Los chats del rey Bob muestran que estaba particularmente enamorado de robar las obras inéditas de sus artistas favoritos — Lil Uzi Verde, Playboi Carti, y Jugo Wrld. Cuando otro usuario de Discord le preguntó si tiene Eminem grails, King Bob dijo que no estaba seguro.

"Tengo dos carpetas", explicó King Bob. "Uno con Uzi, Carti, Juicewrld. Y luego tengo a todos los demás artistas.'Todos los demás artistas están desorganizados como la mierda y tienen miles de mierdas al azar.”

Las publicaciones de King Bob en Discord muestran que rápidamente se convirtió en una celebridad en Filtrado[.] cx, uno de los foros más activos para intercambiar, comprar y vender música inédita de artistas populares. Cuantos más griales compartan los usuarios con los Filtrados[.] comunidad cx, cuanto más crece su estado y acceso en el foro.

La última caché de dot cx filtrada indexada por el archive.org en enero. 11, 2024.

Y King Bob compartió una gran cantidad de sus melodías robadas con esta comunidad. Aún otros trató de vender. No está claro cuántas de esas ventas se consumaron alguna vez, pero no es inusual que un grial preciado se venda por entre 5 5,000 y0 20,000.

A mediados de Enero de 2024, se Filtraron varios[.]los clientes habituales de cx comenzaron a quejarse de que no habían visto al rey Bob en un tiempo y realmente extrañaban sus griales. En o alrededor de Jan. El 11 de diciembre, el mismo día en que el Departamento de Justicia reveló la acusación contra Urban, Se filtró[.] cx comenzó a bloquear a las personas que intentaban visitar el sitio desde los Estados Unidos.

Días después, se filtró frustrado[.] los usuarios de cx especularon sobre cuál podría ser la causa del bloqueo .

"¿Las pruebas bloqueadas como parte de la investigación del rey Bob, creo?, "escribió el usuario "Plsdontarrest."Dudo que solo haya pirateado artistas/personas estadounidenses, por eso está sucediendo en varios países.”

PRESAGIO

El Sept. El 21 de enero de 2022, KrebsOnSecurity contó la historia de un "Presagio, "el apodo elegido por un adolescente de Florida que trabajaba para un equipo de intercambio de SIM cuando era secuestrado, golpeado y retenido por un rescate de 200.000 dólares. Un grupo rival de intercambio de SIM afirmó que Foreshadow y sus asociados les habían robado su parte justa de las ganancias de un reciente intercambio de SIM.

En un video publicado por sus secuestradores en Telegram, se hizo un presagio ensangrentado y maltratado de que lo matarían a menos que se pagara el rescate.

Como escribí en esa historia, Foreshadow parece haber servido como "titular", un término utilizado para describir a un miembro de bajo nivel de cualquier grupo de intercambio de SIM que acepta llevar a cabo el papel más riesgoso y menos gratificante del delito: Mantener y administrar físicamente los diversos dispositivos móviles y tarjetas SIM que se utilizan en estafas de intercambio de SIM.

Desde entonces, KrebsOnSecurity se enteró de que Foreshadow era titular de un cambista de SIM particularmente activo que se hacía llamar "Elijah", que era otro apodo que, según los fiscales, usaba Urban.

Poco después de que el video de rehenes de Foreshadow comenzara a circular en Telegram y Discord, varios actores conocidos en el espacio de intercambio de SIM les dijeron a todos en los canales que eliminaran cualquier mensaje anterior con Foreshadow, alegando que estaba cooperando completamente con el FBI.

Esta no fue la primera vez que Sosa y su tripulación fueron atacados violentamente por grupos rivales de intercambio de SIM. A principios de 2022, apareció un video en un popular canal de delitos cibernéticos que pretendía mostrar a los atacantes arrojando un ladrillo a través de una ventana en una dirección que coincide con la espaciosa y casa de lujo de los padres de Urban en Sanford, Fl.

Los "ladrillos" se encuentran entre los ofertas de" violencia como servicio " ampliamente disponibles en muchos canales de ciberdelincuencia. Los canales de intercambio de SIM y delitos cibernéticos adyacentes están repletos de ofertas de trabajo para asignaciones y tareas en persona que se pueden encontrar si se buscan publicaciones tituladas "Si vives cerca" o "trabajo en la vida real", abreviatura de trabajo "en la vida real".

Varios de estos anuncios clasificados están al servicio de realizar ladrillos, donde se contrata a alguien para que visite una dirección específica y arroje un ladrillo por la ventana del objetivo. Otras ofertas de trabajo típicas de IRL involucran cortes de llantas e incluso tiroteos desde el automóvil.

EL COM

Sosa era conocido por ser un miembro destacado de la comunidad cibercriminal en línea más amplia conocida como "El Com, "en el que los piratas informáticos se jactan en voz alta de exploits y hackeos de alto perfil que casi invariablemente comienzan con ingeniería social, engañando a las personas por teléfono, correo electrónico o SMS para que regalen credenciales que permitan el acceso remoto a las redes internas corporativas.

Sosa también participó activamente en un grupo particularmente destructivo de consumados delincuentes de intercambio de SIM conocidos como "Fraude Estrella."Cyberscoop's AJ Vincens informó el año pasado que las personas dentro del fraude Star probablemente estaban involucradas en el alto perfil Entretenimiento Caesars un Resorts MGM ataques de extorsión.

"ALPHV, una operación establecida de ransomware como servicio que se cree que tiene su sede en Rusia y está vinculada a ataques a docenas de entidades, se atribuyó la responsabilidad de los ataques de Caesars y MGM en una nota publicada en su sitio web a principios de este mes", Vincens escribió. Los expertos habían dicho que los ataques eran obra de un grupo rastreado de diversas maneras como UNC 3944 o Araña Dispersa, que ha sido descrito como un afiliado que trabaja con ALPHV formado por personas en los Estados Unidos y Gran Bretaña que se destacan en ingeniería social .”

En febrero de 2023, KrebsOnSecurity publicó datos tomados de los canales de Telegram para Star Fraud y otros dos grupos de intercambio de SIM que mostraban a estos delincuentes enfocados en el intercambio de SIM T-Móvil clientes, y que colectivamente acceso reclamado a T-Mobile en 100 ocasiones distintas durante un período de 7 meses en 2022.

Los grupos de intercambio de SIM pudieron cambiar los números de teléfono específicos a otro dispositivo a pedido porque constantemente estafaban a los empleados de T-Mobile para que cedieran las credenciales a las herramientas exclusivas para empleados. En cada uno de esos casos, el objetivo era el mismo: Estafar a los empleados de T-Mobile para acceder a las herramientas internas de la empresa y luego convertir ese acceso en un servicio de cibercrimen que podría contratarse para desviar cualquiera Mensajes de texto y llamadas telefónicas del usuario de T-Mobile a otro dispositivo.

Allison Nixon, director de investigación de la consultora de ciberseguridad de Nueva York Unidad 221B, dijo que la creciente desfachatez de muchos miembros de la Com es una función de cuánto tiempo les ha llevado a las autoridades federales perseguir a tipos como Sosa.

"Estos incidentes muestran lo que sucede cuando los ciberdelincuentes tardan demasiado en ser arrestados", dijo Nixon. "Si los gobiernos no priorizan esta fuente de amenaza, la violencia originada en Internet afectará a la gente común.”

SIN DIRECCIÓN FIJA

El Diario de Noticias de Daytona Beach informes ese urbano fue arrestado Jan. 9 y su juicio está programado para comenzar en el período de prueba a partir del 4 de marzo en Jacksonville. La publicación dijo que el juez que supervisa el caso de Urban negó la fianza porque el acusado tenía un gran riesgo de fuga.

En la lectura de cargos de Urban, se supo que no tenía una dirección fija y que había estado usando un alias para quedarse en un Airbnb. Según los informes, el juez dijo que cuando se ejecutó una orden de allanamiento en la residencia de Urban, el acusado estaba descargando programas para eliminar archivos de computadora.

Además, explicó el juez, a pesar de decirle a las autoridades en mayo que no tendría más contacto con sus coconspiradores y que no participaría en transacciones de criptomonedas, lo hizo de todos modos.

Urban se declaró inocente. El abogado designado por el tribunal de Urban dijo que su cliente no haría comentarios en este momento.

Los fiscales acusaron a Urban de ocho cargos de fraude electrónico, un cargo de conspiración para cometer fraude electrónico y cinco cargos de robo de identidad agravado. Según el gobierno, si es declarado culpable, Urban enfrenta hasta 20 años en prisión federal por cada cargo de fraude electrónico. También enfrenta una pena mínima obligatoria de dos años de prisión por los delitos de identidad agravados, que será consecutiva a cualquier otra pena de prisión impuesta.

>>Más