Dix Ans Plus Tard, De Nouveaux Indices dans la Brèche de la Cible

Le Déc. 18 février 2013, KrebsOnSecurity a annoncé la nouvelle ce géant américain de la distribution Cible luttait contre une intrusion informatique de grande envergure qui a compromis plus de 40 millions de cartes de paiement de clients au cours du mois précédent. Le logiciel malveillant utilisé dans la violation de la cible comprenait la chaîne de texte “Sauveteur, "qui était également la poignée choisie par le cybercriminel qui vendait toutes les cartes volées aux clients cibles. Dix ans plus tard, KrebsOnSecurity a découvert de nouveaux indices sur l'identité réelle de Rescator.

Rescator, annonçant un nouveau lot de cartes volées lors d'une brèche en 2014 chez P. F. Chang.

Peu de temps après avoir brisé l'histoire de la cible, KrebsOnSecurity rapporté ce Sauveteur semblait être un pirate informatique ukrainien. Les efforts pour confirmer mes rapports avec cette personne ont pris fin lorsqu'ils ont refusé de répondre aux questions, et après que j'ai refusé d'accepter un pot-de-vin de 10 000 not pour ne pas publier mon histoire.

Ce reportage était basé sur des indices d'un premier forum russe sur la cybercriminalité dans lequel un pirate informatique nommé Rescator — utilisant la même image de profil que Rescator était connu pour utiliser sur d'autres forums — prétendait avoir été à l'origine connu sous le nom de “Helkern”, le surnom choisi par l'administrateur d'un forum sur la cybercriminalité appelé Darklife.

KrebsOnSecurity a commencé à revisiter la recherche sur l'identité réelle de Rescator en 2018, après la Département de la Justice des États-Unis descellé un acte d'accusation qui nommé un Ukrainien différent comme Hélène.

Il peut être utile de récapituler d'abord pourquoi Rescator est considéré comme si étroitement lié à la violation cible. Pour commencer, la chaîne de texte "Rescator" a été trouvée dans certains des logiciels malveillants utilisé dans la violation de la cible. Les enquêteurs détermineraient plus tard que une variante du malware utilisé dans la violation de la cible a été utilisé en 2014 pour voler 56 millions de cartes de paiement à partir de Dépôt à Domicile clients. Et encore une fois, les cartes volées dans la brèche Home Depot ont été vendues exclusivement dans les magasins de Rescator.

Le Nov. Le 25 novembre 2013, deux jours avant que Target n'annonce officiellement le début de la violation, Rescator pouvait être vu dans des messages instantanés embauchant un autre membre du forum pour vérifier 400 000 cartes de paiement qui, selon Rescator, étaient fraîchement volées.

D'ici la première semaine de décembre 2013, la boutique en ligne de Rescator — sauveteur[.] la - vendait plus de six millions d'enregistrements de cartes de paiement volés à des clients cibles. Avant la violation de Target, Rescator avait principalement vendu des lots beaucoup plus petits de cartes volées et de données d'identité, et le site Web permettait aux cybercriminels d'automatiser l'envoi de virements électroniques frauduleux à mules d'argent basé à Lviv, en Ukraine.

Enfin, il y a certains honneur parmi les voleurs, et sur le marché des données de carte de paiement volées, il est considéré comme une mauvaise forme d'annoncer un lot de cartes comme “le vôtre” si vous ne faites que revendre des cartes qui vous sont vendues par un vendeur de cartes tiers ou un voleur. Lorsque de sérieux vendeurs de magasins de cartes de paiement volées souhaitent communiquer qu'un lot de cartes est uniquement leur œuvre ou celle de leur équipe immédiate, ils l'appellent “notre base."Et Rescator était tout à fait clair dans ses publicités que ces millions de cartes avaient été obtenues de première main.

RETOUR EN ARRIÈRE

Les nouveaux indices sur l'identité de Rescator sont apparus lorsque j'ai revisité le reportage autour d'une histoire d'avril 2013 ici qui identifié l'auteur du cheval de Troie OSX Flashback, une souche de malware précoce qui rapidement propagation à plus de 650 000 ordinateurs Mac dans le monde en 2012.

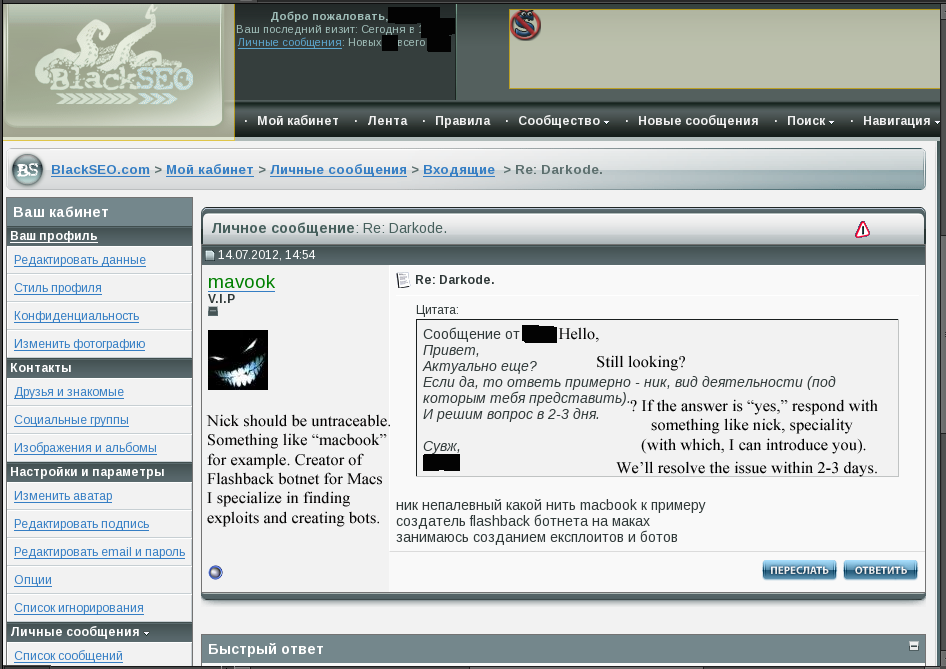

Cette histoire sur l'auteur du Flashback a été possible parce qu'une source avait obtenu un cookie d'authentification de navigateur Web pour un membre fondateur d'un forum russe sur la cybercriminalité appelé Noir. Toute personne en possession de ce cookie pourrait alors naviguer sur le forum BlackSEO sur invitation uniquement et lire les messages privés de l'utilisateur sans avoir à se connecter.

BlackSEO.com Le membre VIP "Mavook" dit à l'administrateur du forum Ika dans un message privé qu'il est l'auteur du Flashback.

Le propriétaire légitime de ce cookie d'utilisateur BlackSEO portait le surnom Ika, et les messages privés d'Ika sur le forum ont montré qu'il était un ami proche de l'auteur du Flashback. À l'époque, Ika était également l'administrateur de Pustota[.] pw - un forum russe étroitement surveillé qui comptait parmi ses membres certains des spammeurs et auteurs de logiciels malveillants les plus prospères et les plus établis au monde.

Pendant de nombreuses années, Ika a occupé un poste clé chez l'un des plus grands fournisseurs de services Internet de Russie, et sa réputation (surtout élogieuse) de fournisseur fiable d'hébergement Web pour la communauté russe de la cybercriminalité lui a donné une connaissance encyclopédique de presque tous les acteurs majeurs de cette scène à l'époque.

L'histoire de l'auteur du Flashback comportait des captures d'écran expurgées qui provenaient du compte BlackSEO d'Ika (voir l'image ci-dessus). Le lendemain de la diffusion de cette histoire, Ika a publié un discours d'adieu à ses amis, exprimant son choc et sa perplexité face à l'apparente compromission de son compte BlackSEO.

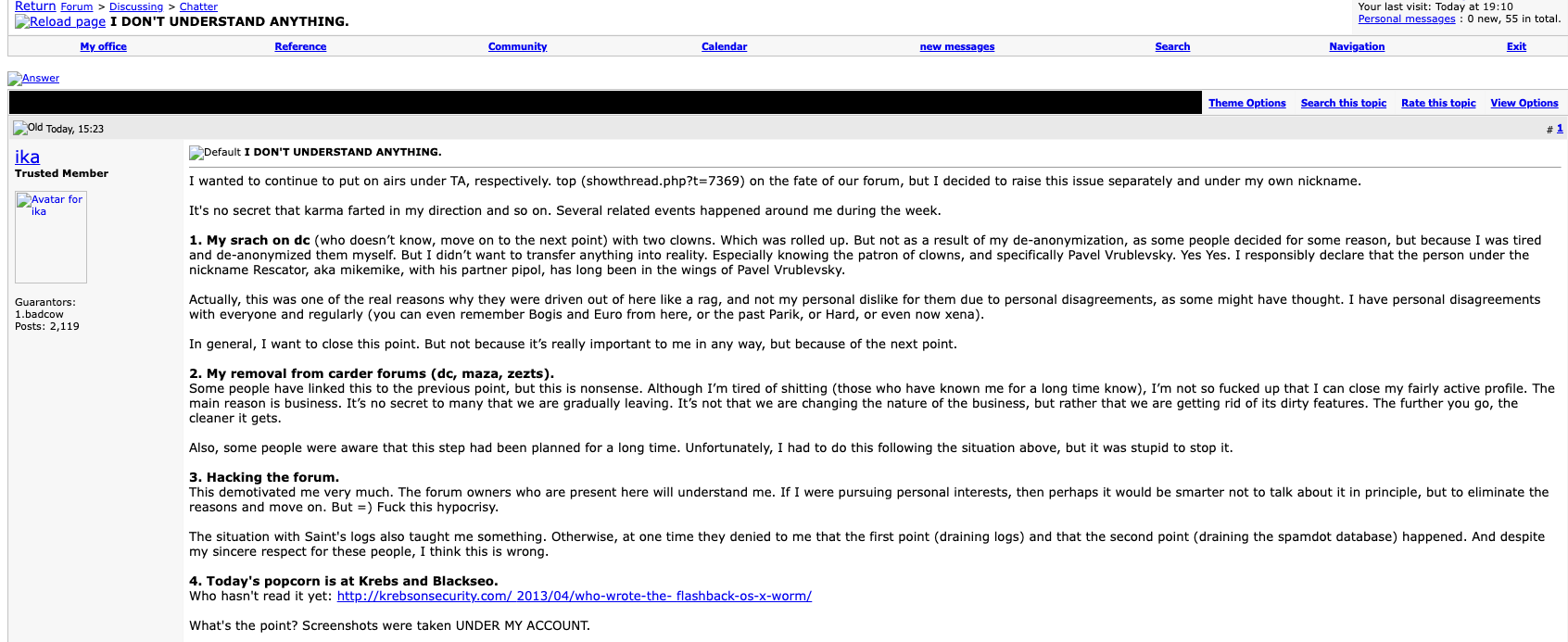

Dans un long message du 4 avril 2013 intitulé " JE NE COMPRENDS RIEN”, Ika a déclaré aux membres du forum Pustota qu'il était tellement effrayé par les événements récents qu'il fermait le forum et quittait complètement le secteur de la cybercriminalité. Ika a raconté comment l'histoire du Flashback était survenue la même semaine que celle où des cybercriminels rivaux avaient tenté de le” dox " (leur dox nommait la mauvaise personne, mais incluait certaines des identités les plus protégées d'Ika).

“Ce n'est un secret pour personne que le karma a pété dans ma direction”, a déclaré Ika au début de son message. À l'insu d'Ika à l'époque, son forum de Pustota avait également été complètement piraté cette semaine-là, et une copie de sa base de données partagée avec cet auteur.

Une version traduite sur Google du message d'adieu d'Ika, l'administrateur de Pustota, un forum de cybercriminalité en russe axé sur les botnets et le spam. Cliquez pour agrandir.

Ika a déclaré que les deux individus qui avaient tenté de le tuer l'avaient fait sur un forum en langue russe encore plus surveillé — Connexion directe[.] sw, peut - être la communauté de cybercriminalité russe la plus exclusive jamais créée. Les nouveaux candidats de ce forum devaient payer un acompte non remboursable et recevoir des bons de trois cybercriminels établis déjà sur le forum. Même si l'on parvenait à voler (ou à deviner) le mot de passe de connexion directe d'un utilisateur, la page de connexion ne pouvait pas être atteinte à moins que le visiteur ne possède également un certificat de navigateur spécial que l'administrateur du forum n'a donné qu'aux membres approuvés.

En termes clairs, Ika a déclaré que Rescator portait le surnom MikéMike sur la connexion directe:

“Je ne voulais rien apporter de tout cela dans la vraie vie. Surtout depuis que je connaissais le patron des clowns – en particulier Pavel Vrublevsky. Oui, je déclare avec confiance que l'homme avec le surnom de Rescator alias MikeMike avec son partenaire Pipol sont les marionnettes de Pavel Vroublevsky depuis longtemps.”

Pavel Vroublevski est un cybercriminel condamné qui est devenu célèbre en tant que PDG de la société russe de paiements électroniques Paiement en ligne, qui se spécialisait dans la facilitation des paiements en ligne pour une variété d'entreprises “à haut risque", y compris les jeux de hasard, les fichiers Mp3 piratés, logiciel antivirus malveillant et des pilules “d'amélioration masculine".

Comme détaillé dans mon livre de 2014 Nation du Spam, Vrublevsky n'a pas si secrètement dirigé un programme de spam affilié à une pharmacie appelé Rx-Offres spéciales, qui spammeurs et auteurs de virus rémunérés pour faire exploser des dizaines de milliards d'e-mails indésirables faisant la publicité du Viagra générique et de produits pharmaceutiques contrôlés comme les analgésiques. Une grande partie de mes reportages sur l'empire de la cybercriminalité de Vrublevsky provenait de plusieurs années de courriels et de documents internes de ChronoPay qui ont été divulgués en ligne en 2010 et 2011.

L'ancienne photo de profil Facebook de Pavel Vrublevsky.

ZAXVATMIRE est une

En 2014, KrebsOnSecurity a appris d'une source de confiance proche de l'enquête sur la violation de Target que l'utilisateur MikeMike sur DirectConnection — le même compte qui, selon Ika, appartenait à Rescator-utilisait l'adresse e-mail “zaxvatmira@gmail.com.”

À l'époque, KrebsOnSecurity ne pouvait connecter cette adresse e-mail à rien ni à personne. Cependant, une recherche récente sur zaxvatmira@gmail.com au service de suivi des violations Intelligence de Constelle renvoie un seul résultat: Un compte créé en novembre 2010 sur le site searchengines[.] ru sous la poignée “r-fac1.”

Une recherche sur "r-fac1" chez cyber intelligence firm Processeur Intel 471 a révélé que le message d'introduction de cet utilisateur sur searchengines[.] ru annoncé musictransferonline[.] avec, un programme d'affiliation qui payait des personnes pour générer du trafic vers des sites qui vendaient des fichiers musicaux piratés pour quelques centimes chacun.

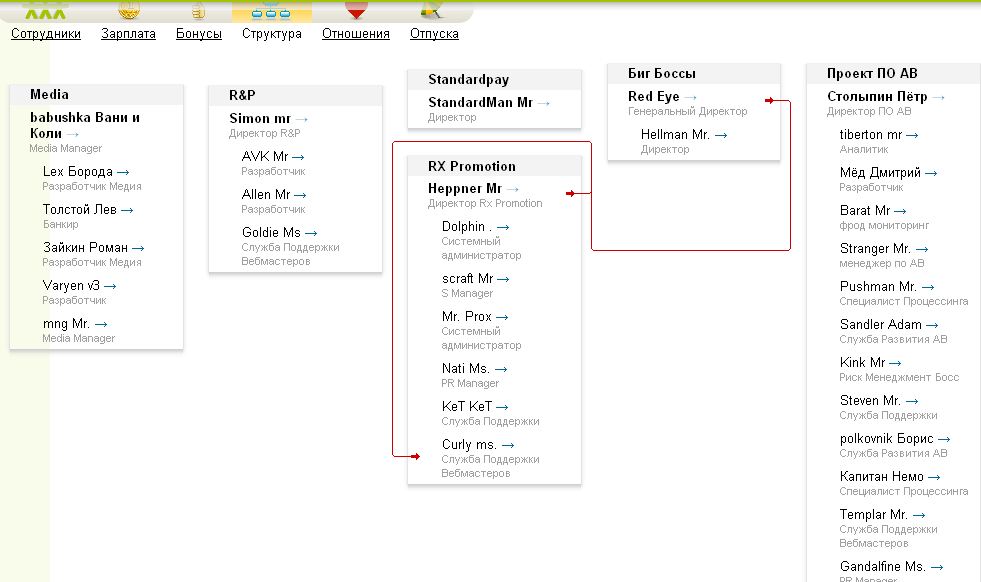

Selon les courriels de ChronoPay divulgués en 2010, ce domaine a été enregistré et payé par ChronoPay. Ces missives montrent également qu'en août 2010, Vrublevsky a autorisé un paiement d'environ 1 200 dollars pour une licence multi-utilisateurs d'un service Intranet appelé Mégaplane.

Paiement en ligne utilisé le service MegaPlan pour aider à gérer les projets tentaculaires que Vrublevsky appelait en interne leurs opérations de traitement des paiements “noires", y compris les pilules piratées, la pornographie, les Mp3 et les faux produits antivirus. Les employés de ChronoPay ont utilisé leurs comptes MegaPlan pour suivre les litiges de paiement, les volumes de commandes et les partenariats publicitaires pour ces programmes à haut risque.

Emprunter une page du film de Quentin Tarantino Chiens de Réservoir, les employés ont adopté des surnoms comme "M. Kink", "M. Heppner" et "Mme Nati"."Cependant, dans une défaillance classique de la sécurité opérationnelle, nombre de ces employés ont vu les messages de leur compte MegaPlan transférés automatiquement vers leurs véritables comptes de messagerie ChronoPay.

Une capture d'écran de l'organigramme du système intranet MegaPlan de ChronoPay.

Lorsque les courriels internes de ChronoPay ont été divulgués en 2010, le nom d'utilisateur et le mot de passe de son abonnement MegaPlan fonctionnaient toujours et étaient valides. Un répertoire d'utilisateurs interne pour cet abonnement comprenait l'adresse e-mail personnelle (non ChronoPay) liée au surnom de chaque employé Megaplan. Cette liste d'annuaire indiquait l'adresse e-mail zaxvatmira@gmail.com a été affecté à la tête de la Médias/ Mp3 division pour ChronoPay, illustrée en haut à gauche de l'organigramme ci-dessus comme “Babouchka Vani et Koli.”

[Note de l'auteur: J'ai d'abord négligé la présence de l'adresse e-mail zaxvatmira@gmail.com dans mes notes car il n'apparaissait pas dans les recherches textuelles de mes e-mails, fichiers ou messages enregistrés. Je l'ai redécouvert récemment lors d'une recherche textuelle pour zaxvatmira@gmail.com sur mon Mac j'ai trouvé l'adresse dans une capture d'écran de l'interface MegaPlan ChronoPay.]

Le surnom à deux échelons de "Babushka" dans l'organigramme ChronoPay est “Léon Tolstoï, "que le service MegaPlan a montré a été choisi par quelqu'un qui a utilisé l'adresse e-mail v.zhabukin@freefrog-co-ru.

Les e-mails de ChronoPay montrent que cette adresse e-mail Freefrog appartient à un Vassili Borissovitch Jabikine de Moscou. Le site Web de suivi des entreprises russes rusprofile[.] ru rapporte que Zhabykin est ou était le superviseur ou le propriétaire de trois organisations russes, dont une appelée Point Chaud JSC.

[Note de l'auteur: Le mot “babouchka “signifie” grand-mère " en russe, et il se pourrait que ce surnom soit un clin d'œil à la femme du PDG de ChronoPay, Véra. Les courriels divulgués de ChronoPay montrent que Vera Vrublevsky gérait un groupe de pirates informatiques travaillant avec leur division des médias et était au moins nominalement en charge des projets MP3 pour ChronoPay. En effet, dans les messages exposés par le cache de messagerie divulgué de ChronoPay, Zhabykin a déclaré qu'il était “directement subordonné " à Mme Vrublevsky].

POINT NÉVRALGIQUE DE LA CYBERCRIMINALITÉ

JSC Hot Spot est intéressant car son co-fondateur est un autre employé de ChronoPay: âgé de 37 ans Mikhaïl “Mike” Shefel a écrit:. A Profil Facebook de M. Shefel dit qu'il est ou a été vice-président des systèmes de paiement chez ChronoPay. Cependant, la dernière mise à jour de ce profil date de 2018, lorsque Shefel semble avoir légalement changé son nom de famille.

Archive.org montre le site Web de ce point chaud — mon point chaud[.] ru - vendu une variété de services de conseil, y compris des évaluations de la sécurité informatique, des audits de code et de système et du marketing par courrier électronique. Les premières archives enregistrées du site Web Hot Spot répertoriaient trois clients sur sa page d'accueil, dont ChronoPay et Freefrog.

Les courriels internes de ChronoPay montrent que Freefrog était l'un de ses projets d'investissement qui facilitait la vente de fichiers Mp3 piratés. Profil rustique[.] ru rapporte que le nom officiel de l'entreprise de Freefrog — JSC Grenouille Libre - est constituée par une entité peu documentée basée aux Seychelles appelée Société de conseil Impex Ltée, et on ne sait pas qui sont ses véritables propriétaires.

Cependant, une recherche à DomainTools.com au numéro de téléphone indiqué sur la page d'accueil de myhotspot[.] ru (74957809554) révèle que le numéro est associé à huit noms de domaine.

Six de ces domaines sont une variante de FreeFrog. Un autre domaine enregistré à ce numéro de téléphone est chasseur de bottins[.] moi, qui comprenait un crédit de copyright pour " Hot Spot 2011."Lors de la convention informatique annuelle de la Semaine Russe de l'Internet à Moscou en 2012, M. Shefel a fait une courte présentation sur bothunter, qu'il a décrit comme un service qu'il a conçu pour identifier les comptes inauthentiques (bot) sur les réseaux sociaux russes.

Fait intéressant, l'un des premiers articles de r-fac1 sur Searchengines [.] ru un an plus tôt, cet utilisateur a demandé l'aide d'autres membres qui avaient accès à un grand nombre de comptes de médias sociaux piratés. R-fac1 a déclaré aux membres du forum qu'il cherchait uniquement à utiliser ces comptes pour publier des liens et des commentaires inoffensifs aux abonnés des profils piratés, et son message suggérait qu'il testait quelque chose.

"Bon après-midi", a écrit r-fac1 en décembre. 20, 2010. “Je recherche des personnes avec leurs propres comptes non récemment enregistrés sur les forums, (à l'exception de la recherche) les réseaux sociaux, Twitter, les blogs, leurs sites Web. Tâches, en fonction de vos comptes, publiez du texte et un lien, parfois juste un lien. Le plus souvent, le sujet est le bavardage, la relaxation, la discussion. Poster mes liens dans vos profils, sur vos murs. Une offre distincte pour les personnes ayant un grand nombre de contacts dans les messageries instantanées pour essayer d'utiliser le marketing viral.”

Ni M. Shefel ni M. Zhabykin n'ont répondu aux demandes de commentaires.

OÙ SONT-ILS MAINTENANT?

M. Zhabykin est rapidement passé à de plus grandes entreprises, cofondant un échange de crypto-monnaie basé dans le centre financier de Moscou appelé Suex. En septembre 2021, Suex a obtenu la distinction de devenir la première entreprise de cryptographie à être sanctionné par le Département du Trésor des États-Unis, ce qui a effectivement bloqué Suex du système financier mondial. Le Trésor a allégué que Suex avait aidé à traiter des millions de transactions criminelles, y compris le produit de nombreuses attaques par ransomware.

” Je ne comprends pas comment je me suis mêlé à ça", Zhabykin dit Le Journal de Montréal en 2021. Zhabykin a déclaré que Suex, qui est enregistrée en République tchèque, était pour la plupart un échec et n'avait effectué qu'une demi-douzaine de transactions environ depuis 2019.

Le service de suivi des entreprises russes Rusprofile indique que Zhabykin est également propriétaire d'une société basée au Royaume-Uni appelée Rouleraveclocal; le site Web de l'entreprise indique qu'elle se spécialise dans l'organisation d'excursions pour les sports extrêmes, y compris le snowboard, le ski, le surf et le parachute ascensionnel. Des images de la page Facebook RideWithLocal montrent des hélicoptères larguant des snowboarders et des skieurs au sommet de montagnes assez escarpées.

Une capture d'écran de la page Facebook de RideWithLocal.

Constella Intelligence a trouvé une copie en cache d'un profil LinkedIn maintenant supprimé pour M. Zhabykin, qui se décrivait comme un “spécialiste et mentor des technologies sportives/fintech.”

” Je crée des produits et des services dans le monde entier, en me concentrant sur l'innovation et les défis mondiaux", a déclaré son profil LinkedIn. “J'ai commencé ma carrière en 2002 et depuis lors, j'ai travaillé à Moscou, dans différentes régions de Russie, notamment en Sibérie et en Finlande, au Brésil, au Royaume-Uni et au Sri Lanka. Au cours des 15 dernières années, j'ai contribué à de nombreux produits étonnants dans les industries suivantes: sports, écologie, technologie sportive, technologie financière, paiements électroniques, mégadonnées, télécommunications, industrie des pâtes et papiers, transformation du bois et voyages. Mes spécialités sont le développement de produits, le Mentorat, la Stratégie et le développement des affaires.”

Rusprofile rapporte que Mikhaïl Borissovitch Chefel est associé à au moins huit sociétés actuelles ou aujourd'hui disparues en Russie, notamment Je SUIS Dengi (Argent IM), Capitale de l'Internet, Avocat Internet, Internet 2, Zao Hot Spot, et (mon préféré) une entité constituée en 2021 appelée “Tout l'argent du monde.”

Constella Intelligence a trouvé plusieurs documents officiels pour M. Shefel qui provenaient de dossiers téléphoniques, automobiles et de résidence russes piratés. Ils indiquent que M. Shefel est le titulaire d'une Porsche Cayenne noire (Plaque:X537SR197) et d'une Mercedes (Plaque:P003PX90). Ces dossiers du véhicule montrent que M. Shefel est né le 28 mai 1986.

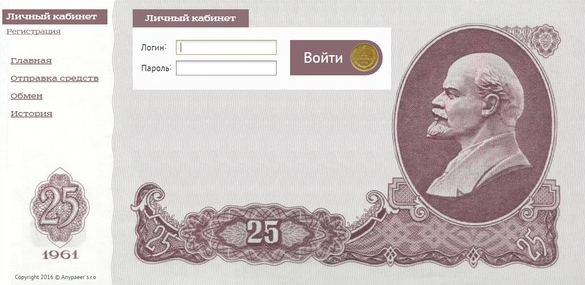

Rusprofile révèle qu'à un moment donné vers la fin de 2018, Shefel a changé son nom de famille en Lénine. DomainTools rapporte qu'en 2018, la société Internet 2 LLC de M. Shefel a enregistré le nom de domaine Lénine[.]moi. Ce service aujourd'hui disparu vendait des billets en roubles physiques de l'époque de l'URSS qui portent l'image de Vladimir Lénine, le père fondateur de l'Union soviétique.

Pendant ce temps, Pavel Vroublevsky est toujours emprisonné en Russie, en attente de son procès sur accusations de fraude portées contre le PDG de la société de paiement en mars 2022. Les autorités allèguent que Vrublevsky a exploité plusieurs systèmes de paiement frauduleux basés sur des SMS. Ils ont également accusé Vrublevsky de faciliter le blanchiment d'argent pour Hydre, le plus grand marché russe du darknet. Hydra a fait du trafic de drogues illégales et de services financiers, y compris la chute de la crypto-monnaie pour le blanchiment d'argent, les services d'échange entre la crypto-monnaie et les roubles russes, et la vente de documents falsifiés et de services de piratage.

En 2013, Vrublevsky a été condamné à 2,5 ans dans une colonie pénitentiaire russe pour avoir convaincu l'un de ses principaux spammeurs et botmasters de lancer une attaque par déni de service distribué (DDoS) contre un concurrent de ChronoPay qui a fermé le système de billetterie de la compagnie aérienne publique Aeroflot.

Après sa libération, Vrublevsky a commencé à travailler sur une nouvelle plate-forme de paiement numérique basée à Hong Kong appelée HPay Ltd (alias Hong Kong Processing Corporation). HPay semble avoir eu un grand nombre de clients qui organisaient des stratagèmes qui embobinaient les gens avec de fausses loteries et des concours de prix.

KrebsOnSecurity a sollicité des commentaires sur cette recherche auprès du Bureau fédéral d'Enquête (FBI) et le Services Secrets américains, qui ont tous deux participé à l'enquête sur la violation de Target au fil des ans. Les Services secrets ont refusé de confirmer ou de contester l'une des conclusions, mais ont déclaré qu'ils souhaitaient toujours entendre quiconque pourrait avoir plus d'informations.

“Les Services secrets américains ne commentent aucune enquête ouverte et ne confirmeront ni ne nieront l'exactitude de tout rapport lié à une manière criminelle”, a déclaré l'agence dans une déclaration écrite. "Cependant, si vous avez des informations relatives aux sujets référencés dans cet article, veuillez contacter les Services secrets américains à l'adresse mostwanted@usss.dhs.gov. Les Services secrets versent une récompense pour les informations conduisant à l'arrestation de cybercriminels.”

>>Plus